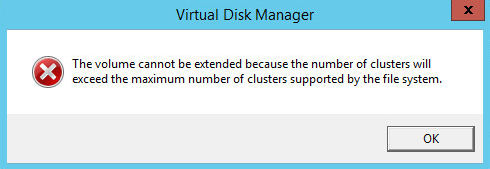

Neste artigo, abordarei um incidente que ocorreu comigo e explicarei como resolvi essa situação. Primeiramente, gostaria de registrar que enfrentei este problema em um servidor de arquivos com sistema operacional Microsoft Windows Server 2022 que estava em produção, embora seja importante mencionar que essa mesma questão pode surgir em versões anteriores do sistema operacional. Não […]

Comentários